protégez vous avec guardea

Découvrir Guardea

Apprenez comment Guardea a révolutionné la cybersécurité, en associant Expérience, Expertise, Digitalisation et IA.

Play Video

Play Video

une solution "tout en un"

simple, efficace, utile

Une assistance idÉale pour piloter la cybersÉcuritÉ

accompagnement personnalisé

Profitez d'un centre de ressources en cybersécurité. Accessible à tous, la solution Guardea est une mine d'informations, d'outils et de supports pour prévenir et réagir efficacement face aux cyber malveillances.

03 niveaux d'accompagnement

En utilisant Guardea, vous bénéficiez d'une cyberdéfense de confiance et des meilleures expertises.

ils nous font confiance

Tpe/Pme/Eti/Groupe et Collectivités

des CARACTéristiques innovantes

nous répondons à tous les besoins

Chez Guardea, nous comprenons que la qualité du service client est tout aussi importante que la technicité de nos solutions de cybersécurité. Nous sommes dédiés à fournir un service client exceptionnel, adapté aux besoins de chaque entreprise, quelle que soit sa taille.

Nous savons que chaque entreprise est unique. Notre service client prend en compte les spécificités de votre entreprise pour vous offrir des solutions sur mesure, alignées sur vos objectifs et défis spécifiques.

Les menaces de cybersécurité ne connaissent pas d'horaires. Notre équipe de service client est disponible 24 heures sur 24, 7 jours sur 7, pour vous assurer un support continu en cas de besoin urgent.

Nous nous engageons à résoudre vos problèmes rapidement et efficacement. Que ce soit pour une question simple ou une situation complexe, notre objectif est de fournir des solutions claires et concises dans les meilleurs délais.

La confiance est au cœur de nos relations avec les clients. Nous maintenons une communication ouverte et transparente, assurant une clarté totale sur nos services et nos interventions.

NOS services

Chez Guardea, nous proposons une gamme de services conçus pour répondre à tous vos besoins en matière de cybersécurité.

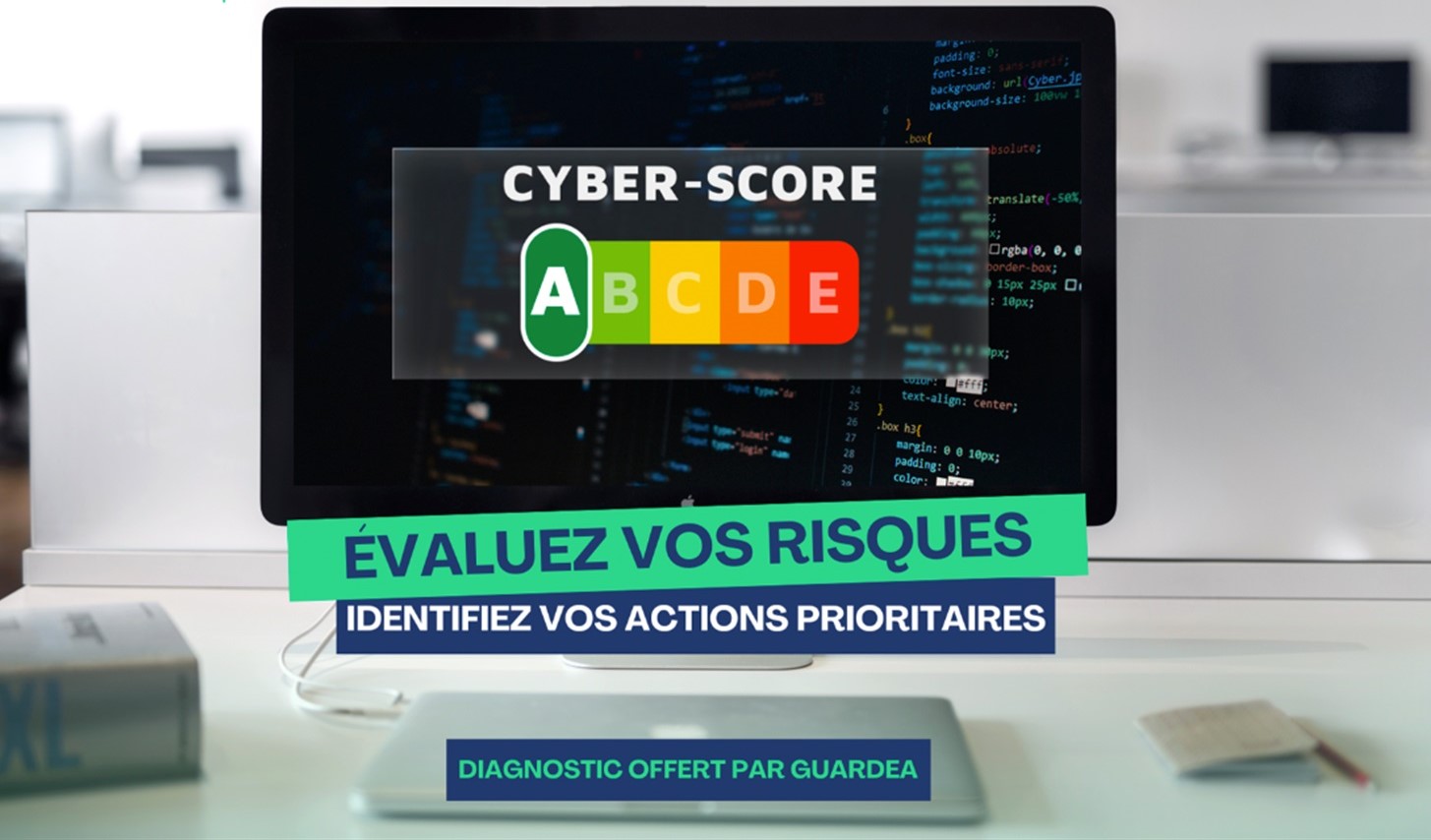

CYBERSCORE

Le service qui vous dit quoi faire

Une APPROCHE ADAPTÉE ET PERSONNALISÉE

POUR ÉVALUer Ses BESOINS

Votre centre de ressources en cybersécurité. Accessible à tous vos collaborateurs, cette plateforme est une mine d'informations, d'outils et de supports pour prévenir et réagir efficacement face aux cybermalveillances.

COMMUNITy+

la consultation rapide du marché

Une (r)évolution, Simple, Efficace et Utile

POUR CHOISIR lA bonNE expertISE

Découvrez la force de notre communauté avec COMMUNITY+. Ce service vous connecte directement à un réseau diversifié d'experts en cybersécurité, prêts à partager leur savoir et leur expérience pour répondre à vos besoins spécifiques, quelle que soit la taille de votre entreprise. + de 2400 experts labélisés, au service des Tpe/Pme/Eti/Groupes.

CSIRT+

notre service pour limiter les piratages

ACTIF EN MOINS DE DEUX HEURES, 7j/7

POUR agir EN CAS DE piratage

En cas de piratage, notre communauté est votre première ligne de défense. CSIRT+ vous offre une intervention rapide et collective pour tout incident de cybersécurité, garantissant une reprise d'activité efficace pour les petites entreprises et une gestion d'incidents complète pour les grands groupes.

SUPPLY+

notre service pour évaluer et renforcer vos partenaires

Une (r)évolution, Simple, Efficace et Utile

pour aider toute l'entreprise

Votre centre de ressources en cybersécurité. Accessible à tous vos collaborateurs, cette plateforme est une mine d'informations, d'outils et de supports pour prévenir et réagir efficacement face aux cybermalveillances.

témoignages CLIENTS

ON PARLE DE NOUS

Guardea lance la première plateforme B2B de cybersécurité

Le Marseillais Guardea révolutionne la cybersécurité avec une plateforme B2B

Guardea : 2400 cyber-experts pour sécuriser les entreprises

Besoin d’en savoir plus sur Guardea ?

Pour nous contacter :

- 165 Av. du Prado, 13008 Marseille

- 0 826 38 11 08 (prix d'un appel local)

- contact@guardea.com